Modificare l’MTU su Windows da shell di Comandi

da Wikipedia:

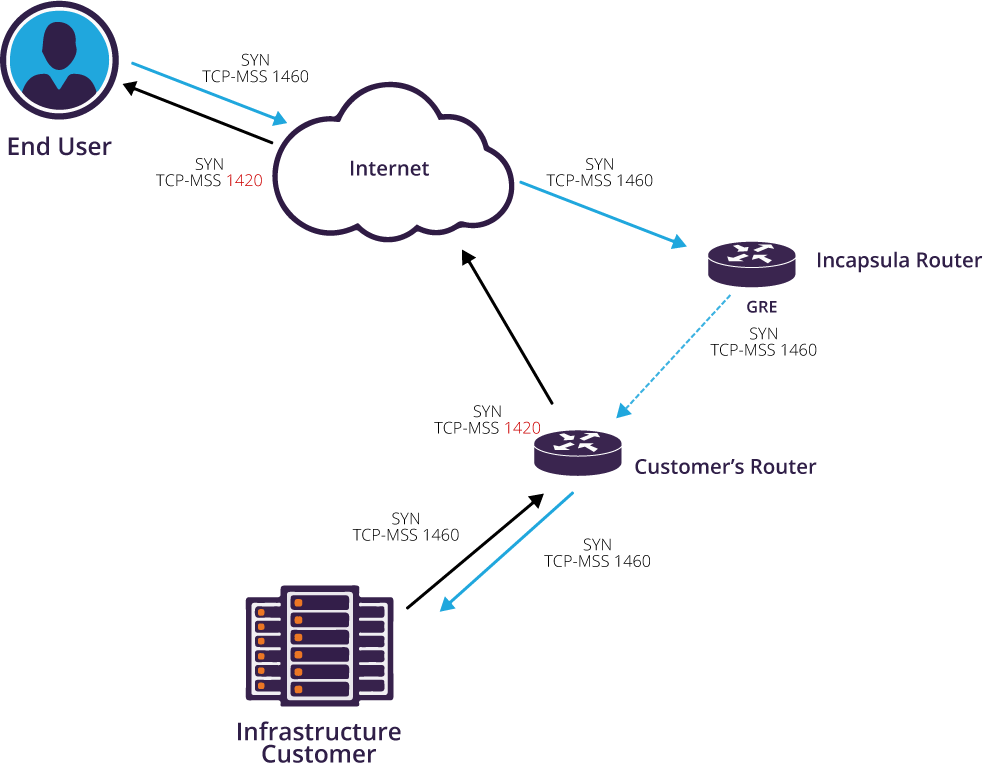

“Maximum Transmission Unit (MTU) indica le dimensioni massime in byte di un pacchetto dati che può essere inviato attraverso un protocollo di comunicazione. Tale parametro è di solito associato alle interfacce di comunicazione quali schede di rete o porte seriali. Se un router deve trasmettere un pacchetto su una interfaccia che ha un MTU inferiore alla dimensione del pacchetto, il protocollo Internet effettua automaticamente la frammentazione, ovvero divide il pacchetto in due o più pacchetti più piccoli. I frammenti del pacchetto originale sono contrassegnati, così il protocollo IP di destinazione è in grado di riassemblare i pacchetti nell’originale. Un qualsiasi router lungo il cammino potrebbe dover frammentare un pacchetto, e l’host di destinazione dovrà ricostruire il pacchetto originale dai frammenti. … La frammentazione consente a IP di lavorare correttamente su una rete composta di collegamenti con MTU eterogenea, ma è una operazione onerosa per i router e per l’host che riceve i pacchetti frammentati, quindi si cerca di evitarla quando possibile.”

Nel caso di una rete ethernet, ad esempio, l’MTU è 1500 byte, ed è la dimensione massima di un frame dati che l’interfaccia riesce a immettere sul cavo di rete.

Modificare il valore di MTU su Microsoft Windows

netsh interface ipv4 set subinterface “Ethernet” mtu=1400

Per rendere permanete il comando aggiungere store=persistent

netsh interface ipv4 set subinterface “Ethernet” mtu=1400 store=persistent

Per verificare il valore delle MTU delle varie interfacce di rete:

netsh interface ipv4 show subinterfaces

Spesso ci capita di voler scaricare alcuni video da Internet (Facebook, Youtube, blog di amici), come fare?

Spesso ci capita di voler scaricare alcuni video da Internet (Facebook, Youtube, blog di amici), come fare?

Con questo articolo tecnico ritorniamo ad occuparci di VoIP e in particolare del troubleshooting del traffico SIP.

Con questo articolo tecnico ritorniamo ad occuparci di VoIP e in particolare del troubleshooting del traffico SIP.

Recent Comments