Come già scritto in un precedente articolo è ormai noto l’algoritmo per ricavare le password wpa delle reti wifi di Alice e Fastweb. In questo articolo vi presento un altro programma scritto dal mio amico Davide . Lo script (scritto in ruby e scaricabile da questo link) fa la scansione di tutte le reti wifi, mostra quelle Fastweb e Alice supportate con accanto la chiave e fa scegliere la rete cui connetterti. Basta scegliere il numeretto relativo alla rete e ti si associa (mettendo quindi, in automatico appunto, la chiave). Se poi non volete lasciare troppe tracce, basta mettere a ‘true’ la variabile apposita e ti cambia pure il mac della scheda wifi. Per poterlo far girare sul nostro MAC dopo averlo scaricato basta renderlo eseguibile con Read more…

Come già scritto in un precedente articolo è ormai noto l’algoritmo per ricavare le password wpa delle reti wifi di Alice e Fastweb. In questo articolo vi presento un altro programma scritto dal mio amico Davide . Lo script (scritto in ruby e scaricabile da questo link) fa la scansione di tutte le reti wifi, mostra quelle Fastweb e Alice supportate con accanto la chiave e fa scegliere la rete cui connetterti. Basta scegliere il numeretto relativo alla rete e ti si associa (mettendo quindi, in automatico appunto, la chiave). Se poi non volete lasciare troppe tracce, basta mettere a ‘true’ la variabile apposita e ti cambia pure il mac della scheda wifi. Per poterlo far girare sul nostro MAC dopo averlo scaricato basta renderlo eseguibile con Read more…

Un bug nell’iOS consente,con un piccolo trucco, di eseguire chiamate senza conoscere codice.

Già dal firmware 2.0.2 ci sono stati problemi relativi al funzionamento del blocco del telefono: anche se era attiva l’opzione blocco, tramite il pulsante “chiamate di emergenza” si poteva tranquillamente comporre qualsiasi numero!

Questo bug è stato poi corretto ma da qualche giorno ne è stato scoperto un altro da un utente di MacForums:

“Quando l’iPhone è bloccato con il codice scegli di fare una chiamata di emergenza, quindi inserisci un numero qualunque, poi premi sul bottone chiama, e non appena hai fatto premi il bottone di standby. Questo dovrebbe aprire l’app telefono dalla quale è possibile scorrere tutti i contatti e i numeri telefonici.”

“Quando l’iPhone è bloccato con il codice scegli di fare una chiamata di emergenza, quindi inserisci un numero qualunque, poi premi sul bottone chiama, e non appena hai fatto premi il bottone di standby. Questo dovrebbe aprire l’app telefono dalla quale è possibile scorrere tutti i contatti e i numeri telefonici.”

Negli ultimi due/tre anni sono aumentati vertiginosamente gli attacchi verso i centralini VoIP. Il tipo di attacco più frequente è quello di eseguire uno scanning della rete per trovare i server in ascolto sulla porta di segnalazione del protocollo sip (cioè UDP 5060) e provare un l’accesso con valori di utenza e password pseudo casuali fino a trovare la combinazione corretta.

La soluzione principale è quindi quella di utilizzare delle password sicure e magari modificare la porta di ascolto su una non standard.

Per rendere il nostro centralino ancora più sicuro e quindi proteggerlo da attacchi di tipo bruteforce menzionati sopra, possiamo utilizzare fail2ban. La guida che segue è specifica per OpenSIPs e Asterisk

Che cosa è fail2ban?

E’ un applicativo che esamina i file di log relativi al servizio che vogliamo proteggere (ssh, http, sip ecc..) e nel caso in cui riscontri più di un determinato numero di tentativi falliti in un certo intervallo di tempo (configurabile) blocca temporaneamente (tramite iptables) l’IP che sta tentando l’accesso.

Configurazione base fail2ban

Una volta installato (“sudo apt-get install fail2ban ” su macchine Ubuntu e Debian) troviamo i file di configurazione sotto la cartella /etc/fail2ban.

In particolare nel file /etc/fail2ban/jail.local sono presenti le regole di ban per i diversi servizi. Ciascuna regola è identificata dal nome tra parentesi quadre. Read more…

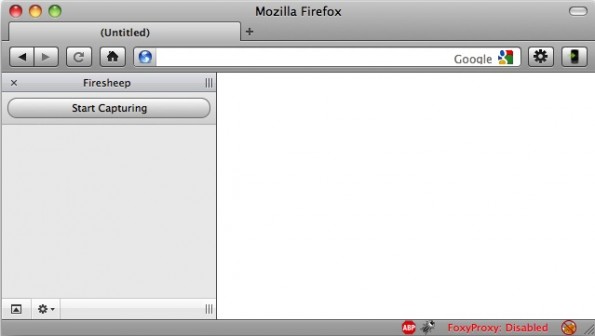

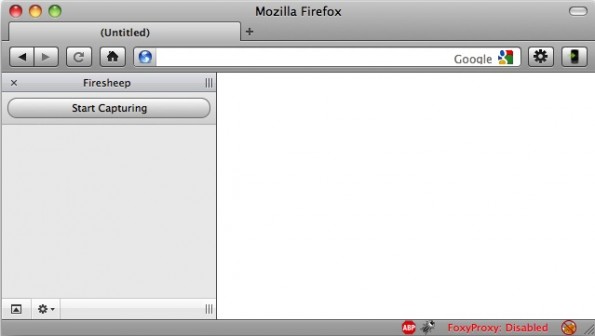

Un paio di giorni fa è stata presentata al ToorCon di San Diego, l’estensione di Firefox Firesheep che permette di appropriarsi dell’account di Facebook, Twitter, ecc., ecc. di un malcapitato utente collegato alla stessa rete WiFi (non protetta) e che sta navigando su tali siti.

Firesheep non si preoccupa delle password, ma si concentra sulla sessione attiva analizzando i cookie che vengono usualmente trasmessi in forma non criptata.

Mentre e’ all’opera la simpatica estensione mostra in una barra laterale del browser l’elenco degli account catturati (con tanto di sito di riferimento, nome dell’utente e relativa foto!) e consente di impersonificare il relativo utente mediante un doppio click.

Una soluzione che permetterebbe di proteggersi è (oltre a evitare di accedere ai nostri account da reti WiFi pubbliche) quella di installare il plugin per Firefox chiamato Force-TLS che forza ad usare connessioni di tipo https ossia sicure.

(un grazie a Max per la segnalazione)

Come già scritto in un precedente articolo è ormai noto l’algoritmo per ricavare le password wpa delle reti wifi di Alice e Fastweb. In questo articolo vi presento un altro programma scritto dal mio amico Davide . Lo script (scritto in ruby e scaricabile da questo link) fa la scansione di tutte le reti wifi, mostra quelle Fastweb e Alice supportate con accanto la chiave e fa scegliere la rete cui connetterti. Basta scegliere il numeretto relativo alla rete e ti si associa (mettendo quindi, in automatico appunto, la chiave). Se poi non volete lasciare troppe tracce, basta mettere a ‘true’ la variabile apposita e ti cambia pure il mac della scheda wifi. Per poterlo far girare sul nostro MAC dopo averlo scaricato basta renderlo eseguibile con Read more…

Come già scritto in un precedente articolo è ormai noto l’algoritmo per ricavare le password wpa delle reti wifi di Alice e Fastweb. In questo articolo vi presento un altro programma scritto dal mio amico Davide . Lo script (scritto in ruby e scaricabile da questo link) fa la scansione di tutte le reti wifi, mostra quelle Fastweb e Alice supportate con accanto la chiave e fa scegliere la rete cui connetterti. Basta scegliere il numeretto relativo alla rete e ti si associa (mettendo quindi, in automatico appunto, la chiave). Se poi non volete lasciare troppe tracce, basta mettere a ‘true’ la variabile apposita e ti cambia pure il mac della scheda wifi. Per poterlo far girare sul nostro MAC dopo averlo scaricato basta renderlo eseguibile con Read more…

Recent Comments